Mobile Forensic

30년간 축척된 데이터 복구 경험에 기반한 데이터 전문가의

완벽한 증거 조사 및 분석

모바일 포렌식의 중요성

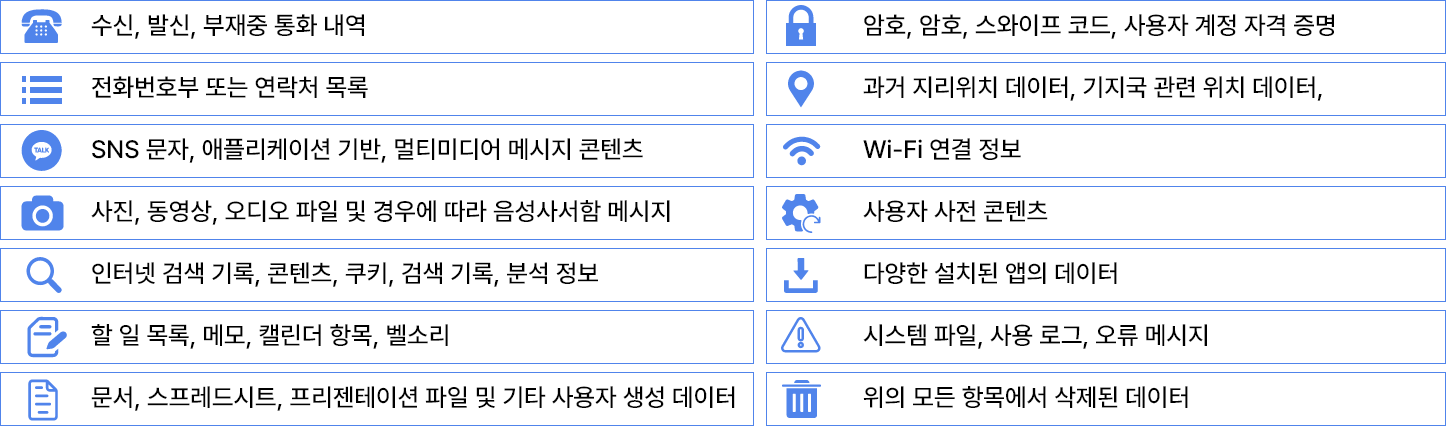

- 기기는 사물 인터넷, 클라우드 컴퓨팅, 빅 데이터와 같은 급성장하는

기술 트렌드에 따라 모바일 기술이 확산되고 있습니다. "모바일 장치"에는

휴대폰, 스마트폰, 태블릿 및 GPS 장치에서 웨어러블 및 PDA에 이르는

광범위한 장치가 포함됩니다.

- 기기가 업무용과 개인용으로 점점 더 많이 사용됨에 따라 휴대기기에

데이터의 양과 데이터의 흐름도 기하급수적으로 계속 늘어날 것입니다.

따라서 휴대기기 포렌식은 디지털 포렌식의 중요한 부분이 되었습니다.

관점에서 건전한 상태로 증거를 보존하면서

모바일 장치에서 디지털 증거 또는 관련

데이터를 복구하는 것입니다.

이를 달성하기 위해 분석을 위해 압수, 격리,

전송, 저장하고, 또한 모바일 장치에서

안전하게 생성된 디지털 증거를 증명하는

정확한 규칙을 설정해야 합니다.

디지털 포렌식의 다른 분야와 유사하지만,

고려해야 할 고유한 특성이 있습니다.

모바일 장치를 검사하는 데 필수적인

전제 조건은 좋은 결과를 얻을 수 있도록

올바른 방법론과 지침을 따르는 것입니다.

개인이나 기관은 적법한 절차에 따라 나중에

도움이 될 수 있는 모든 정보

(예: 장치의 비밀번호, 패턴 잠금 또는

PIN 코드)를 획득해야 합니다.

non-invasive vs. invasive method

- 실제 모바일 포렌식을 수행할 때는 실행 정책이나 계획을 수립하고 모든 단계를 세심하고 적절한 순서로 따라야 합니다.

침습적 방법을 사용하면 장치의 무결성을 위험하게 할 수 있으므로, 먼저 비침습적 포렌식 기술부터 시작해야 합니다.

- "특정 장치의 논리적 이미지보다 먼저 물리적 이미지를 수집하면 잠긴 장치에 액세스하려고 시도하고 너무 많은 암호를

시도하는 것처럼 전화기에서 모든 데이터를 완전히 지울 수 있습니다.”

출처: Scott Polus의 모바일 기기 포렌식

비침습적 방법 유형

비침습적 방법은 SIM 잠금 또는 운영자 잠금 해제, 운영 체제 업데이트, IMEI 번호 수정 등과 같은 작업을 처리할 수 있습니다.

이러한 기술은 장치가 심각한 물리적 손상을 입은 경우 사실상 적용할 수 없습니다.

이것은 모바일 장치의 터치스크린이나 키패드를 사용하여 데이터를 탐색하는 것입니다.

전화에서 이러한 프로세스는 간단하며 거의 모든 전화기에 적용할 수 있습니다.

이 프로세스를 보다 쉽게 수행할 수 있도록 설계된 몇 가지 도구가 있지만 이러한

방식으로 삭제된 데이터를 복원하는 것은 불가능합니다.

이 방식은 USB 케이블, Bluetooth, 적외선 또는 RJ-45 케이블을 사용하여 모바일 장치와

포렌식 워크스테이션 간의 연결을 설정하는 것을 말합니다.

연결 부분에 이어 컴퓨터는 장치에 명령 요청을 보내고 장치는 메모리에서 데이터를 다시 보냅니다.

대부분의 포렌식 도구는 논리적 추출을 지원하며 프로세스 자체는 단기 교육이 필요합니다.

단점은 이 기술이 모바일 장치에 데이터를 추가하고 증거의 무결성을 변경할 수 있다는 것입니다.

또한 삭제된 데이터는 거의 액세스할 수 없습니다.

이것은 장치가 손상되거나 잠겨 있거나 암호화되어 있어 소프트웨어를 통해 데이터에

액세스하기 어려운 경우에도 모바일 장치에서 데이터를 추출할 수 있는 비침습적인 물리적 수집 방식입니다.

이 방법이 진행되기 위해서는 모바일 장치가 부분적으로는 작동해야 합니다.

(경미한 손상일 경우 이 방법이 가능함)

시간이 많이 걸리는 절차이며 사전 지식(조사 중인 전화기 모델에 대한 JTAG뿐만 아니라

전화기의 메모리 구조로 구성된 결과 바이너리를 새로 배열하는 방법 등) 이 필요합니다.

많은 휴대폰 모델에서 볼 수 있는 표준 기능으로 휴대폰 제조업체가 운영 체제 외부의 저 수준

인터페이스를 제공합니다.

프로세스 : 장치의 TAP(테스트 액세스 포트)에 연결하고 프로세서에 연결된 메모리 칩에 저장된

원시 데이터를 전송하도록 지시함.

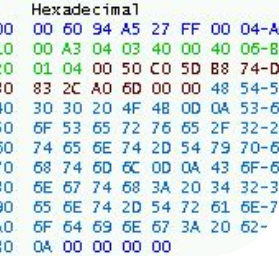

JTAG와 유사하게 헥스(16진수) 덤프는 플래시 메모리에 저장된 원시 정보를 물리적으로 추출하는 또 다른 방법

포렌식 워크스테이션을 장치에 연결한 다음 컴퓨터로 메모리를 덤프하라는 명령을 수행함.

결과 이미지는 바이너리 형식으로 상당히 기술적이며 이를 분석하려면 기술 교육을 받아야 함.

삭제된 데이터를 복구할 수 있고 전체 프로세스가 저렴하기 때문에 검사자가 방대한 양의 데이터를 소유하게 됨.

침습적 방법 유형

심각한 손상으로 인해 장치가 완전히 작동하지 않는 경우 장치에서 데이터를 검색하기 위해 장치의 플래시 메모리 칩을 수동으로

제거하고 이미지화하는 것입니다.

장치의 상태가 양호하더라도 상황에 따라 포렌식 전문가가 칩의 내용을 물리적으로 획득해야 할 수 있습니다.

모바일 장치의 메모리 칩에서 직접 데이터를 얻는 프로세스로서, 칩을 기기에서

분리하고 칩 리더기를 사용하여 조사 중인 기기에 저장된 데이터를 추출

모바일 시장에 존재하는 다양한 칩 유형으로 인해 기술적으로 어려움

메모리 칩의 납땜 제거 및 가열을 수행하기 위한 특정 하드웨어가 필요함

메모리에서 검색된 원시 정보의 비트 및 바이트는 아직 구문 분석, 디코딩 및 해석되지 않음.

chip-off 공정은 비용이 많이 들고 훈련이 필요함 (작은 실수라도 메모리 칩에 손상을 주어

사실상 데이터를 돌이킬 수 없는 손실을 야기하게 됨)

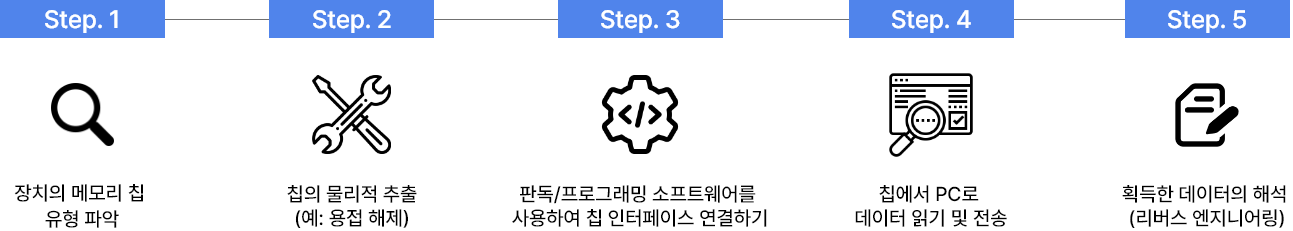

칩오프 5단계 프로세스

마지막 두 단계는 비침습적 방법의 단계와 일치함.

그러나 물리적 추출 및 인터페이스 연결 단계는 침습적 분석의 결과에 매우 중요합니다

이 방법은 전자현미경의 렌즈를 통해 수동으로 모든 것을 관찰하고 칩의

물리적 게이트에서 보이는 데이터를 분석하는 것을 말합니다.

최고 수준의 전문 지식을 요구하는 방법

비용과 시간이 많이 소요

심각한 국가 안보 위기에 대비